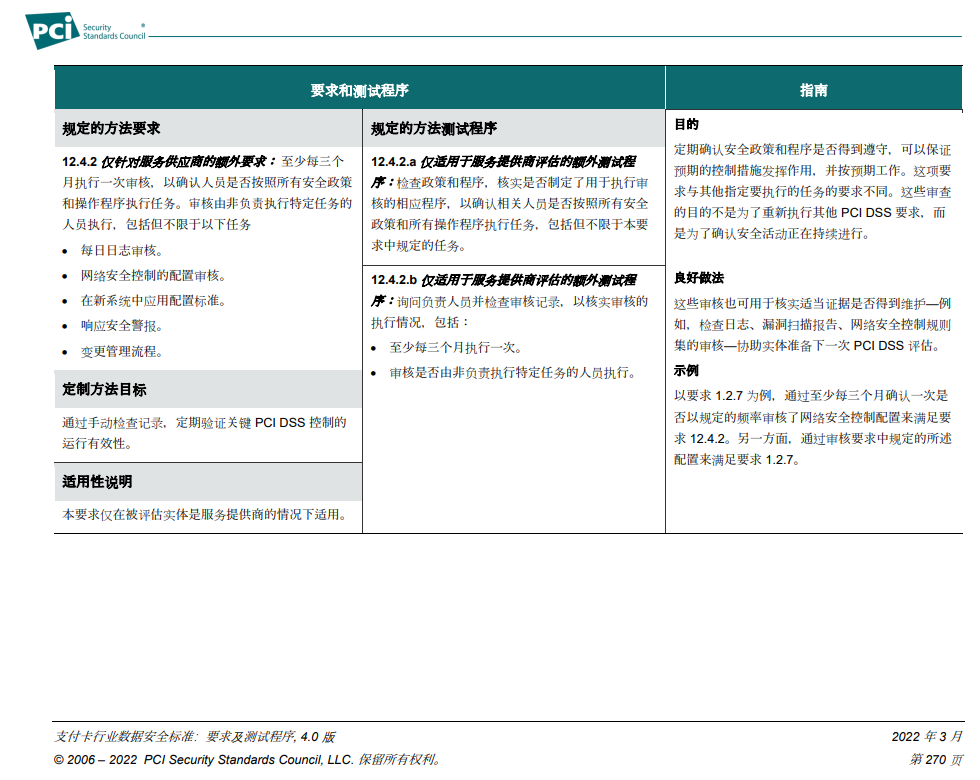

【PCI DSS】 如何达成 PCI DSS v4.0 条文中 12.4.2 针对服务供货商的额外要求?

/0 评论/在: 知識, 知识 /通过: arthur.li

服务供货商 (Service Providers) 每季需依据 PCI DSS v4.0 – 12.4.2 条文( PCI DSS v3.2.1 – 12.11 ) 确认公司的安全政策、程序等,是被实质上执行且进行定期各项控制措施检查。

PCI DSS v4.0 – 12.4.2条文中,列举了五项检查项目,包含但不限于:

a) 每日日誌審核

每三個月執行日誌審查,確保審查作業如期完成。

在 PCI DSS v4.0 的要求中,以 “自動化方式” 執行審查為主,故在環境中建議配置如 SIEM、Log Analyzer 等機制,確保標的日誌自動化執行定期審查。

b) 網路安全控制的配置審核

針對網路安全控制設備 (如防火牆),每半年需進行 Rule-set 審查。

確認相關人員是否執行定期作業;Rule-set 的申請作業是否遵循公司規定,執行核准及相關測試等等。

c) 在新加入的系統、設備應用配置標準

環境中若有新增系統、設備,需套用已建立完善的配置標準並於每季執行網路設備、主機環境 (作業系統)、資料庫…等等檢查。

d) 回應安全警報

各類安全事件告警,是否依照公司規定的事件/事故回應流程 (如 Incident Response Plan, IRP) 進行處理及回應。

e) 變更管理程序

各類系統設備、應用系統,若有變更、部署的需求,應遵循公司規定的部署/發布流程進行。

在 PCI DSS v4.0 12.4.2.1 条文中,也要求:

- 上述审查,需留下审查纪录。

- 若有未审查、未符合事项,需提供强化或补偿措施。

- 需对公司 PCI DSS 合规的专责人员 (如合规主责窗口、高阶主管指派的专责人员、PM 等) 进行审查并签署。

简言之,PCI DSS v4.0 12.4.2 条文主要要求「遵循性」,专责人员需将已订立的各项措施、流程、政策等,确实地执行并定期检查,使公司的合规作业更趋完整及稳定。

Sequoia 漏洞 (CVE-2021-33909),听听 PCI DSS 专家怎么说 ?

/0 评论/在: 知识 /通过: arthur.li資訊資訊

- 作业系统帐户的安全性 (PCI DSS Req. 2.1) – 验证本机的所有不必要的预设帐户已被删除或停用。检查目前所有的机器预设帐户是否已被删除或停用,可检查 /etc/password 内的帐户设定是否已删除或是配置 nologin,避免不必要使用者可登入进行恶意漏洞利用攻击。

- 重大风险应于 30 天内完成 Patch 更新 (PCI DSS Req. 6.2) – 安装适用的供应商安全补丁,确保所有系统组件和软件免受已知漏洞的影响。如供应商发布 Patch 后,应在发布后的一个月内安装关键的安全补丁。

检查目前作业系统供应商是否有释出相关 Patch,并尽可能安排时间于一个月内完成作业系统 Patch。如作业系统供应商尚未发布 Patch 则应实施缓解措施。

目前各家系统提供商正如火如荼的发布更新 Patch 来解决这次由 Qualys 安全研究团队所发布的漏洞 (CVE-2021-33909)。目前收集的风险判定 Patch 参考清单可参考下方整理表格:

| 來源 | 风险等级 |

|---|---|

| NESSUS https://www.tenable.com/cve/CVE-2021-33909 | NO SCORE |

| NIST NVD https://nvd.nist.gov/vuln/detail/CVE-2021-33909 | N/A |

| Redhat https://access.redhat.com/security/cve/cve-2021-33909 | CVSS (v3) 7.0 |

| CVE https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-33909 | Source:· MITRE |

Qualys 安全研究团队目前已经验证了成功取得 root 权限的漏洞作业系统包含 Ubuntu 20.04、Ubuntu 20.10、Ubuntu 21.04、Debian 11 和 Fedora 34 Workstation 等。而其他的 Linux 作业系统也可能因为这次的漏洞产生恶意利用攻击。Linux Server 版本所对应的安全补丁整理:

| 作业系统 | 安全补丁连结 |

|---|---|

| Redhat | https://access.redhat.com/security/cve/cve-2021-33909 |

| CentOS | 尚未發布 |

| SUSE | https://www.suse.com/security/cve/CVE-2021-33909.html |

| ubuntu | https://ubuntu.com/security/CVE-2021-33909 |

如 Patch 尚未出现,可先采用的缓解做法。

sysctl kernel.unprivileged_userns_clone=1 # 将 unprivileged_userns_clone 设定为 0

sysctl kernel.unprivileged_bpf_disabled=1 # 将 unprivileged_bpf_disabled 设定为 1

技术细节请看:https://www.qualys.com/2021/07/20/cve-2021-33909/sequoia-local-privilege-escalation-linux.txt

Max Tsai

• Payment Card Industry Security, IT Security Management, Cloud Service Management

• 专业认证:PCI DSS QSA, CISSP, ISO27001 LA

安律信息技术有限公司 Secure Vectors Information Technologies Inc., 是一家专门从事支付产业安全管理服务的公司,包含技术检测、顾问咨询以即合规审查服务。我们的服务范围包含 PCI DSS 、PCI 3DS、PCI PIN Security 等支付卡产业安全标准并提供个人资料保护及 GDPR 适法性查检与顾问服务。 安律信息技术在美国、中国、新加坡、越南、台湾等地设有服务据点,提供完整的服务。与合规相关的产品包含认证服务(合规审查)、合规安全代管以及合规管理平台等服务。

- PCI 安全认证: www.securevectors.com

- SecuCollab 合规安全代管服务: www.secucollab.com

- SecuCompliance 合规管理平台: www.secucompliance.com

* 如想了解更多合规服务,欢迎与我们联系 service@securevectors.com

你可能会喜欢看

https://www.securevectors.com/wp-content/uploads/2023/09/PCI-DSS-v4.0-意象圖-方版_簡中.jpg

663

960

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2023-09-15 16:13:292023-09-15 16:42:25【PCI DSS】 如何达成 PCI DSS v4.0 条文中 12.4.2 针对服务供货商的额外要求?

https://www.securevectors.com/wp-content/uploads/2023/09/PCI-DSS-v4.0-意象圖-方版_簡中.jpg

663

960

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2023-09-15 16:13:292023-09-15 16:42:25【PCI DSS】 如何达成 PCI DSS v4.0 条文中 12.4.2 针对服务供货商的额外要求? https://www.securevectors.com/wp-content/uploads/2023/08/2023-08-01-漏洞修補意象圖-方版_簡中.jpg

720

960

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2023-08-15 17:43:242023-08-15 17:48:26【GCP】使用 GCP 的 CI/CD 服务 Google Cloud Build 要小心了!

https://www.securevectors.com/wp-content/uploads/2023/08/2023-08-01-漏洞修補意象圖-方版_簡中.jpg

720

960

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2023-08-15 17:43:242023-08-15 17:48:26【GCP】使用 GCP 的 CI/CD 服务 Google Cloud Build 要小心了! https://www.securevectors.com/wp-content/uploads/2023/07/20230725-簡中-方版.jpg

960

1280

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2023-07-31 11:01:212023-07-31 15:07:58【FortiOS】SSL-VPN 重大安全漏洞 (CVE-2023-27997) 你修复了吗?

https://www.securevectors.com/wp-content/uploads/2023/07/20230725-簡中-方版.jpg

960

1280

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2023-07-31 11:01:212023-07-31 15:07:58【FortiOS】SSL-VPN 重大安全漏洞 (CVE-2023-27997) 你修复了吗? https://www.securevectors.com/wp-content/uploads/2021/07/Screenshot-2021-07-30-172522.jpg

345

464

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2021-08-02 16:24:362021-08-19 17:05:00Sequoia 漏洞 (CVE-2021-33909),听听 PCI DSS 专家怎么说 ?

https://www.securevectors.com/wp-content/uploads/2021/07/Screenshot-2021-07-30-172522.jpg

345

464

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2021-08-02 16:24:362021-08-19 17:05:00Sequoia 漏洞 (CVE-2021-33909),听听 PCI DSS 专家怎么说 ?

即刻因应: Windows 10/11 (CVE-2021-36934) 提全安全漏洞

PCI 3DS 验证 3 步骤

https://www.securevectors.com/wp-content/uploads/2023/10/Website-Preview.jpg

663

960

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2023-10-13 11:45:512023-10-27 09:57:432023 新加坡金融科技创新研讨会

https://www.securevectors.com/wp-content/uploads/2023/10/Website-Preview.jpg

663

960

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2023-10-13 11:45:512023-10-27 09:57:432023 新加坡金融科技创新研讨会

即刻因应: Windows 10/11 (CVE-2021-36934) 提全安全漏洞

八大秘诀让中小企业在疫情中保护信用卡资料

智能型手机被盗刷,mPOS的安全性?

支付卡营运标准的安全管理层次与精神

Reddit 遭骇了,Two Factor 被破解!

支付安全市场到2022年将达到246亿美元:基于需要遵守PCI DSS指南和电子商务欺诈活动的崛起

即刻因应: Windows 10/11 (CVE-2021-36934) 提全安全漏洞

/在: 新闻, 知识 /通过: arthur.liMicrosoft 于 2021/07/23 更新了一个 CVSS 超过 7 分的高风险安全漏洞 (CVE-2021-36934)。这个可提升权限的漏洞源自于系统中对于部分系统档案的过度宽松的存取政策,包括 Security Accounts Manager (SAM) 资料库,一般使用者可以透过该漏洞提升权限,以系统权限执行恶意码、查阅、更改或删除资料或建立有完整权限的新使用者帐号等。

目前受影响到的是主要 Windows 10 以及测试中的 Windows 11,不过从 Microsoft 官方发布的讯息中,看到了 Windows Server 2019 也是受影响的标的之一。这个问题需要被特别注意的是目前尚无修补程式 (Patch) 可以进行更新,短期因应可以参考官方提出的暂行方案 (workaround),例如可以删除该受影响的 Volume Shadow Copy 等作法。 (请参考:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36934)

如以 PCI DSS 的合规角度来看这个问题,首先,这个漏洞的 CVSS 分数,在 Base Score Metrics 是 7.8 分属于高于 7 分的高风险项目,是一个应于 30 天内进行 Patch 的项目,如没有合适的 Patch 也应寻求其他的补强方案,如果 ASV (Approved Scanning Vendor) 外部弱点扫描遇到这个问题,应该会导致外弱扫无法通过的窘境。

除了工作人员使用的个人电脑外,在机房中也常见使用 Windows 10 作为跳板机使用,由于 Windows 的跳板机,有可能配置给不同人员权限,也要注意是否会有一般使用者利用这个漏洞进行其他未受权的动作或进行攻击。

针对这个问题要如何保持合规呢? 安律信息为你提供以下建议:

- 先依据官方的暂行方案,限制特定的系统目录存取、删除从 Volume Shadow Copy Service (磁碟区阴影复制服务, VSS) 的复制备份。而移除阴影备份档案所造成的影响,则为无法透过ㄧ些备份/还原工具,对系统进行还原。所以这段尚未有修补程式的这段期间,就可先避免进行还原作业。

- 暂时性的限制 “非主机管理权限 (Administrator)” 人员登入到主机,这个弱点的问题是在于一般使用者帐号可以存取到核心的配置档案、SAM 资料库等,所以暂时性限制非主机管理权限的人员,可避免提升权限的攻击。

- 将内部弱点扫描工具的扫描资料库更新到最新版本,并进行扫描,以确认目前使用的工具是否能扫描到这个问题。

[/av_one_third]Bryan Cheng

安律信息技术有限公司 Secure Vectors Information Technologies Inc.

安律信息技术有限公司,Secure Vectors Information Technologies Inc., 是一个专门从事支付产业安全管理服务的公司,包含技术检测、顾问咨询以即合规审查服务。我们的服务范围包括 PCI DSS 、PCI 3DS、PCI PIN Security 支付等卡产业安全标准并提供个人资料保护及 GDPR 适法性查检与顾问服务。

安律信息技术在美国、中国、新加坡、越南、台湾等地提供服务资料点,提供完整的服务。与合规相关的产品提供认证服务(合规审查)、合规安全代管以及合规管理 平台等服务。

- PCI 安全认证: www.securevectors.com

- SecuCollab 合规安全代管服务: www.secucollab.com

- SecuCompliance 合规管理平台: www.secucompliance.com

你可能会喜欢看

https://www.securevectors.com/wp-content/uploads/2023/10/Website-Preview.jpg

663

960

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2023-10-13 11:45:512023-10-27 09:57:432023 新加坡金融科技创新研讨会

https://www.securevectors.com/wp-content/uploads/2023/10/Website-Preview.jpg

663

960

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2023-10-13 11:45:512023-10-27 09:57:432023 新加坡金融科技创新研讨会

即刻因应: Windows 10/11 (CVE-2021-36934) 提全安全漏洞

八大秘诀让中小企业在疫情中保护信用卡资料

智能型手机被盗刷,mPOS的安全性?

支付卡营运标准的安全管理层次与精神

Reddit 遭骇了,Two Factor 被破解!

支付安全市场到2022年将达到246亿美元:基于需要遵守PCI DSS指南和电子商务欺诈活动的崛起

* 如想了解更多合规服务,请您与我们联系 service@securevectors.com 我们会尽快回覆您的任何问题!

八大秘诀让中小企业在疫情中保护信用卡资料

/在: 新闻 /通过: arthur.li由于新冠肺炎 (COVID-19) 的冲击导致商业模式改变,中小型商店原来接受面对面交易的,纷纷移向线上电子商务的交易,因而产生信用卡资料安全保护的需求。PCI SSC [1] 是五大信用卡组织组成的安全委员会,特别针对中小型商店提出一些信用卡资料安全保护的小秘诀提供大家参考 (8 Tips to Help Small Merchants Protect Payment Card Data During COVID-19)

网络犯罪分子利用支付卡环境的快速变化采取各种行动

从 2020 年三月起跟 Coronavirus 有关的攻击增加了 475%,伴随着疫情,恶意攻击者藉由疫情的主题进行钓鱼或木马植入时有所闻。

依据 Bank of America 2019 年的研究显示 41% 的小型企业至少需要支付五万美金以上才能从资料泄漏的事件中复原。[2]

29% 的消费者表示不继续使用有资料泄漏事件的小型企业。[3]

因此,PCI SSC 提出以下八个资料安全保护的小秘诀 (中小型商店适用)

- 减少能发现卡资料的位置:

- 最佳防御资料泄漏的方法就是完全不储存卡资料。由于疫情的关系,许多小商店接受「来店自取」或「电话付款」来因应疫情的管制,要记得纸笔写下信用卡相关的资料,建议直接输入信用卡交易的系统或终端以避免更多的地方可能出现卡号。

- 更多的资讯可以参考: https://blog.pcisecuritystandards.org/industry-guidance-on-accepting-telephone-payments-securely

- 适用强度较强的密码 (通行码):

- 使用预设及强度低的密码是企业卡号泄漏的主要原因之一,有效的预防可以使用强度强的密码并且定期更新。小型商店泄漏资料的原因经常是因为便宜行事使用了强度低的密码以及厂商预设密码。

- 更多的资讯可以参考: https://blog.pcisecuritystandards.org/infographic-strong-passwords

- 保持软体修补及最新:

- 恶意攻击者通常会刻意寻找停止支援的软体利用这些未更新的系统的漏洞来进行攻击。因此及时进行安全修补可以降低被攻破的风险。确保做到必要的安全变更的主要方法可以透过定期弱点扫描来发现安全问题。 PCI 组织核可的 外部弱点扫描厂商 – ASV (Approved Scanning Vendors) 可以协助发现线上的支付系统、电商网站及相关系统是否有漏洞或错误的设定及如何因应,例如应该安装那些修补程式等。建议每季至少一次针对 ASV 漏洞扫描进行相关修补作业并确保你的软体更新到最新状态。

- 更多的资讯可以参考: https://blog.pcisecuritystandards.org/infographic-patching

- 使用高强度加密方式:

- 加密可以使信用卡资料在没有金钥下无法被读取,在储存或传输时受到保护。建议企业询问刷卡机的供应商是否支援点对点加密 (Point-to-Point Encryption) ,如果是一个新的网站,必须先确认购物车使用正确的加密机制,例如 TLS v1.2 来保护客户资料。

- 更多的资讯可以参考: https://www.pcisecuritystandards.org/document_library?document=ssl&hs

- 使用安全的远端存取:

- 确保最小化被攻破的风险,企业知道委外的系统供应商如何及何时存取系统是相当重要的。恶意攻击者会透过利用远端存取控制的弱点来取得对系统的存取权。因此需要限制远端存取的功能且在不使用时停止该功能。如果开放远端存取,必须要求系统供应商使用多因素认证及高强度的远端存取帐号密码,而且必须不同于该供应商使用于其他客户的帐号密码。

- 更多的资讯可以参考: https://blog.pcisecuritystandards.org/infographic-secure-remote-access

- 确保防火墙已有适当的配置设定:

- 硬体/软体式防火墙主要做为网际网路与企业系统之间的保护屏障,防火墙可以将不允许、或未授权的存取阻挡在外,以保护内部的系统。尽管有些防火墙的设定看起来可能很复杂,但适当的配置对于整体安全来说是不可或缺的,如果需要进一步的支援,可以寻找供应商或网路相关专业人员来进行协助。

- 更多的资讯可以参考: https://blog.pcisecuritystandards.org/resource-for-small-merchants-firewall-basics

- 点击连结前要三思而后行:

- 恶意攻击者常使用网路钓鱼或社交工程方式,透过看起来合法的 email 邮件或社交工具讯息来骗取使用者提供一些机密资料,如信用卡号码、特约商店的帐号密码等。小型特约商店对这类网路钓鱼或社交工程等的攻击,必须特别注意并提高警觉性。

- 更多的资讯可以参考: https://blog.pcisecuritystandards.org/beware-of-covid-19-online-scams-and-threats

- 选择可信任的合作伙伴:

- 认识服务供应商是谁,并需要问他们相关安全的问题,是非常关键重要的。这个服务供应商是否有遵守 PCI DSS 的要求? 对于线上购物的特约商店 (和一些目前正准备开始使用线上购物平台来取代实体交易的单位) 来说,选择的服务供应商,包括管理支付作业流程的服务供应商 (可能称之为 Payment Service Provider,或 PSP),通过 PCI DSS 是非常重要的。

- 更多的资讯可以参考: https://www.pcisecuritystandards.org/pdfs/Small_Merchant_Questions_to_ Ask_Your_Vendors.pdf

文章资料原文:https://www.pcisecuritystandards.org/documents/PCI_COVID-19_Resource_Guide.pdf

[1] PCI SSC Payment Card Industry Security Standards Council https://www.pcisecuritystandards.org/

[2] https://nypost.com/2019/09/28/rise-in-data-breaches-wreaking-havoc-on-small-businesses-study/ according to Bank of America Merchant Services Third Annual Small Business Spotlight.

[3] 同上

作者简介

Bryan Cheng

- Payment Card Industry Security, IT Security Management, Cloud Service Management

- 专业认证:PCI DSS QSA, CISSP, ISO27001 LA, BS10012 LA, MCSE, MCITP, TUViT Privacy Protection Consultant

安律信息技术有限公司 Secure Vectors Information Technologies Inc.

安律信息技术有限公司,Secure Vectors Information Technologies Inc., 是一个专门从事支付产业安全管理服务的公司,包含技术检测、顾问咨询以即合规审查服务。我们的服务范围包括 PCI DSS 、PCI 3DS、PCI PIN Security 支付等卡产业安全标准并提供个人资料保护及 GDPR 适法性查检与顾问服务。

安律信息技术在美国、中国、新加坡、越南、台湾等地提供服务资料点,提供完整的服务。与合规相关的产品提供认证服务(合规审查)、合规安全代管以及合规管理 平台等服务。

- PCI 安全认证: www.securevectors.com

- SecuCollab 合规安全代管服务: www.secucollab.com

- SecuCompliance 合规管理平台: www.secucompliance.com

你可能会喜欢看

https://www.securevectors.com/wp-content/uploads/2023/10/Website-Preview.jpg

663

960

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2023-10-13 11:45:512023-10-27 09:57:432023 新加坡金融科技创新研讨会

https://www.securevectors.com/wp-content/uploads/2023/10/Website-Preview.jpg

663

960

arthur.li

https://www.securevectors.com/wp-content/uploads/2018/05/menu-簡.png

arthur.li2023-10-13 11:45:512023-10-27 09:57:432023 新加坡金融科技创新研讨会

即刻因应: Windows 10/11 (CVE-2021-36934) 提全安全漏洞

八大秘诀让中小企业在疫情中保护信用卡资料

智能型手机被盗刷,mPOS的安全性?

支付卡营运标准的安全管理层次与精神

Reddit 遭骇了,Two Factor 被破解!

支付安全市场到2022年将达到246亿美元:基于需要遵守PCI DSS指南和电子商务欺诈活动的崛起

* 如想了解更多合规服务,请您与我们联系 service@securevectors.com 我们会尽快回覆您的任何问题!

PCI 3DS 验证 3 步骤

/在: 知识 /通过: arthur.li3D 验证 (3-D Secure)

消费者 (Consumer) 在商户 (Merchant) 的电子商务平台使用信用卡付款时,需先输入一次性密码完成 3D 验证 (3-D Secure),才可以完成一笔交易。 这是一个让信用卡交易加倍安全的技术。 3D 验证服务流程,由以下系统组件组成 3DS Server (3DSS), 3DS Directory Server (DS) 和 3DS Access Control Server (ACS)。

谁提供 3DS 验证服务

3DS 验证服务的系统部件包含了 3DSS、DS 和 ACS,其使用对象包含:

- 3DSS的使用对象包含银行(Bank)、收单机构(Acquirer),除了可以自行建置管理3DSS之外,也可以使用提供3DS Solution服务提供商(Hosting Service Provider)的服务,提供商户连接以及和卡组织DS进行3D验证消息交换。

- DS为信用卡组织 (VISA、MasterCard、JCB、Discover、American Express) 所拥有,以做为提供 3DSS 和 ACS 之间的 3D 验证数据交换交界中心。

- ACS 的使用对象为发卡行 (Issuer),也可以通过提供 3DS Solution 的服务提供商 (Hosting Service Provider) 进行托管。

以上的系统组件除了需通过 EMVCo 制定了产品与功能的标准 (EMV®3-D Secure-Protocol and Core Functions Specification v2.0) 之外,提供服务者也需要通过由 PCI 安全标准委员会 (PCI SSC) 制定的 PCI 3DS 安全审查标准 (Security Requirements and Assessment Procedures for EMV®3-D Secure Core Components: ACS,DS and 3DS Server),来保障 3DS 系统的运营环境及数据安全。

PCI 3DS 审查准备

所有 3DS 产品 (ACS, DS 和 3DSS) 需要通过 EMVCo 的产品测试,并通过各信用卡组织 (VISA、MasterCard、JCB、Discover、American Express) 的运营测试后才能确保其互通性 (Interoperability)。 而 3DS 产品的运营环境安全,则需通过 PCI SSC 制定的 PCI 3DS 安全审查标准。

PCI 3DS 审查,由PCI SSC核可的QSA公司进行安全的审查,卡组织通常在于3DS产品通过其运营测试、支付机构与商户(Acquirers,Merchants)通过PCI 3DS审查后才正式核可3DS的服务上线。 PCI 3DS 标准分为 Part 1 和 Part 2 两部分:

- Part 1 包含3DS 系统运营环境所需要的安全规定 (3DS Baseline Security Requirements)。

- Part 2 为 3DS 系统运行本身的系统安全及数据安全规定 (3DS Security Requirements)。

如果支付机构或服务供应商使用的环境,或3DS系统所运作存在的环境,已通过PCI DSS合规审查,且PCI DSS合规审查的范围与PCI 3DS的运作需求相同(无不当的排除项目存在),则可以仅建置PCI 3DS Part 2的合规规定项目。

PCI 3DS 审查前,需进行以下三个准备阶段

I. 确保3DS资料的保存与保护合规

为了确保所经手处理的 3DS 交易数据均符合PCI 3DS 标准合规要求,支付机构或服务供应商应检视现有或规划运行的 3DS 系统资料流程及数据保存已依据PCI 3DS Data Matrix 对于各项数据保存、安全保护的规定。 包括对于 Authentication Data, Key Data 已及 Cryptographic Key (适用于 ACS, DS) 的保护及保存规定。 合规规定中不得储存的数据应确保于系统交易处理过程中不保存,如系统供应商所提供或协助建置者,也应咨询该系统厂商有关 3DS 数据的处理方式。

II. 备妥并实施相关程序及管理作业

PCI 3DS 规范支付机构或服务供应商建立管理政策及程序确保 3DS 服务的安全管理作业合于 PCI 3DS 规范,例如存取控制政策及软件开发程序等。 PCI 3DS 以运营的风险为前提,建立对应的保护措施及实施等级,并要求建立及留存管理必须的文件及纪录,包括风险评鉴结果、软硬件清册、网络架构图及资料流程图 (Network Diagrams, Data Flow Diagrams) 以及各项的测试及实施纪录。

III. 进行合规要求的各项技术检测

PCI 3DS 请求以下技术测试:

- 软件安全测试( Software Security Tests)

- 每季一次内外部弱点扫描(Vulnerability Scans)

- 每年一次的渗透测试( Penetration Tests)

相关测试可以委由专业技术检测公司提供服务或由内部专门人员进行。 其中外部弱点扫描需使用PCI SSC核可的ASV服务供应商。

进行PCI 3DS审查

PCI 3DS 的核可服务商为PCI 3DS QSA公司,相关核可名单可以于PCI SSC网站中可查询。 安律信息技术公司是目前亚太地区少数提供PCI 3DS审查服务的QSA公司。

审查作业依据各组织的规模大小与 3DS 系统的建置方式而有不同,通常在审查前或审查开始阶段会进行 Scoping 的范围确认作业,审查期间在现场 (On-site) 3-5 天查核以及 QSA 人员的报告及证据会在非现场 (Off-site) 进行检视。 审查完成后,由QSA公司签署Report On Compliance(ROC)报告,并由是受审查组织签署Attestation of Compliance(AOC)后完成。

支付机构或服务供应商应依据卡组织或收单机构的要求提交AOC或ROC完成年度的审查。 PCI 3DS 标准应每年进行一次审查。

• Payment Card Industry Security, IT Security Management, Cloud Service Management

Max Tsai

• 专业认证: PCI DSS QSA, CISSP, ISO27001 LA

安律信息技术有限公司 Secure Vectors Information Technologies Inc., 是一家专门从事支付产业安全管理服务的公司,包含技术检测、顾问咨询以即合规审查服务。我们的服务范围包含 PCI DSS 、PCI 3DS、PCI PIN Security 等支付卡产业安全标准并提供个人资料保护及 GDPR 适法性查检与顾问服务。安律信息技术在美国、中国、新加坡、越南、台湾等地设有服务据点,提供完整的服务。与合规相关的产品包含认证服务 (合规审查)、合规安全代管以及合规管理平台等服务。

- PCI 安全認證: securevectors.com

- SecuCollab 合規安全代管服務: secucollab.com

- SecuCompliance 合規管理平台: www.secucompliance.com

你可能会喜欢看

*如想了解更多合规服务,请您与我们联系 service@securevectors.com 我们会尽快回覆您的任何问题!

智能型手机被盗刷,mPOS的安全性?

/在: 新闻 /通过: arthur.li『 智能型手机被盗刷!!! 』

规模较小的公司与商店都开始设计及导入mPOS这类型的装置,请大家要多加留意安全性。

企业安全解决方案供货商Positive Technologies研究人员发现一个影响全球支付服务的安全漏洞,

黑心商家或者是黑客有机会在顾客藉由mPOS载具进行消费时,入侵其消费者的账户或是窃取信用卡相关信息,

较进阶一点的方式,黑客还可以修改客户支付卡的金额,另外还能强迫消费者使用其他种方式来做付款,POS 机的厂商真的要注意!

会有这样的情况发生,是近期较热门的移动式支付卡片阅读机(mPOS),

黑客趁机在手机于mPOS之间,利用中间人攻击手法(MiTM)。

当消费者准备使用手机做信用卡交易的途中,会透过手机的蓝芽装置进行信用卡的交易,

这时黑客会借机在传输时利用攻击程序进行监听,并且能够有效的干扰磁条通过后的支付金额,也有机会远程控制手机程序。

这是因为有些mPOS卡片阅读机在执行蓝牙传输时,没有采用较安全性的机制进行配对,让mPOS暴露了不少的安全漏洞,

Positive Technologies供货商建议商家应避免采用磁卡交易,而是利用芯片+PIN码、芯片+签名或非接触式支付选项。

小编认为磁卡交易在手机上才算是新一代的消费模式,改善方式不是单纯避免磁卡交易才算有效解决,

应该改变及优化蓝芽装置的加密机制,或者在进行载具及网络传输时,

增加多因子的身份认证,例如多一组账号确认、手机简讯通知,可降低黑客入侵及修改金额的机会。

安律 PCI DSS 是金融支付安全产业最佳的顾问咨询及审查服务公司

https://www.ithome.com.tw/news/125139

https://latesthackingnews.com/…/vulnerability-discovered-m…/

支付卡营运标准的安全管理层次与精神

/在: 新闻 /通过: arthur.li大部分初接觸 PCI DSS 支付卡產業資料安全標準的朋友們,在閱讀標準的過程中,很大一部份的思維會落入 “這個標準只看技術實施和落實” 這樣的情境。原因無他,PCI DSS 的第一個 Requirement 就是網路基礎建設的安全管控機制 (如下圖)。